- 2022

- 11/20

運営していたWordPressサイトを改ざんされた顛末

運営しているWordPressサイトが改ざんされ、怪しいサイトにリダイレクトされるスクリプトを埋め込まれるという問題が発生しました。

Web制作の仕事をしている立場で大変お恥ずかしい話ですが、顛末を記しておきますので皆様もご注意ください。

ADs

気付いたきっかけ

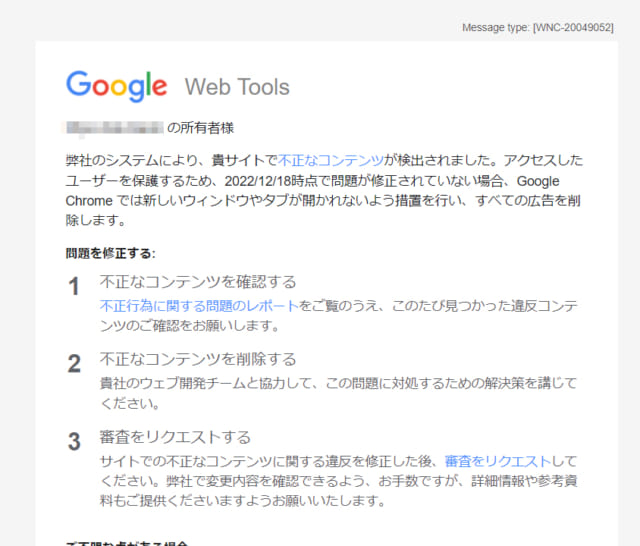

「Google Web Tools Team」から「Chrome不正行為に関する問題のレポート」というメールが届く

以下のようなメールが届きました。

はじめはスパムメールかと思いましたが、運営サイトのドメインをちゃんと書いているので正しいものだったようです。

そういえば、以前から https://example.com/wp-admin でログイン画面にアクセスできなかった

リダイレクトを伴わない https://exapmle.com/wp-login.php ではログインできていたため、何かミスっているかと思いましたが気に留めていませんでした。この時点で気付くべきだった。

行われた改ざん

調べてみると、長期間手を入れていないサイトなのにサーバ内ファイルのタイムスタンプが更新されていました。

中身を見ているとファイルの改ざんと見覚えのないディレクトリやファイルが見つかりました。

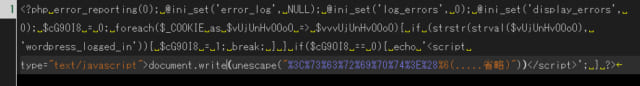

PHPファイルの改ざん

末尾にdocument.writeで不審なJavascriptを実行させるコードが追記されていました。

デコードしてみると、イスラム関連のサイトへのリダイレクトのようでした。

(トラブルになってはいけませんのであまり詳しくは書きません)

以下のファイルが改ざんされていました。

wp-blog-header.php

wp-comments-post.php

wp-cron.php

wp-links-opml.php

wp-mail.php

wp-signup.php

wp-trackback.php

xmlrpc.php

wp-content\themes\テーマ名\footer.php

wp-content\themes\テーマ名\functions.php

wp-content\themes\テーマ名\header.php

wp-content\themes\テーマ名\index.php

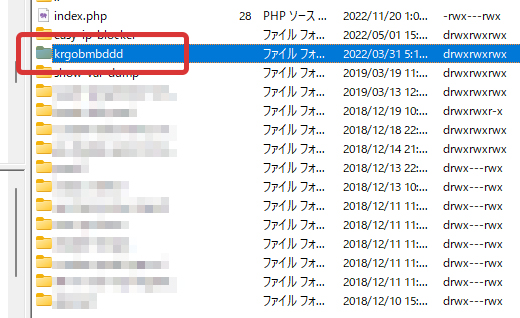

wp-content/pluginsディレクトリにディレクトリとファイルの作成

見覚えのないディレクトリが作られていました。

内部はevalで何かを実行させるPHPファイルでした。

ディレクトリ名はランダムっぽいように見えます。

行った対応

該当スクリプトとプラグインの削除

改ざんファイルから不正なコードを削除しました。

また、プラグインディレクトリ内のディレクトリを削除しました。

WordPressの更新

WordPressのバージョンが古かったので(自動更新にまかせていた)最新版にアップデートしました。

SFTPパスワードの変更

サーバ内ファイルを書き換えられていましたので、SFTPによるアクセスも考えられます。

そのためパスワードを変更しました。

SFTPのログを取る

SFTPのログを取っていなかったため、不正なログインがなかったかどうかを調べることができませんでした。

手順は以下の記事を参考にしました。記事通りに進めていけば簡単に設定できました。

まとめ

これまでWordPressによるサイトを色々と運営してきましたが、外部からの改ざんを受けたのははじめてでした。

WordPressはシェアの高さゆえ悪意のあるハッカーのターゲットにされることが多く、脆弱性も頻繁に見つかっていてセキュリティ面では比較的高リスクだという認識はありましたが、自分が被害者になった経験がなかったのでちょっと油断していたかもしれません。

脆弱性は0にはできませんし外部からの攻撃もいつ自分が狙われるか分かりません。

よって対策としては

自分のサイトがいつもと違う動きをしたらすぐ調査をすること

が重要でかつ基本になるのかな、と思いました。

皆様もご注意ください。

ADs

Related Articles関連記事

Comments

95pu1u

71hltc

2qz6s0

9mmqc4

n1tf2p

6dz15j

2ks1t3

p7v4kv

2j5wqd

e28qk0

dcv930

bojm9m

1pmbuf

ewjckm

cf4ep8

gcmmrd

51a7qw

b2w8ke

uckxn8

wpx95r

gqe62v

npyly0

3veym3

r8m519

9hya65

6xp68h

4xlrkn

k68g5y

i1lqa2

526pzo

tuash9

7jsqqz

wki3va

rjbkkw

nr7q16

8fwrtx

me83sh

xdqrvu

3znswn

5fhy7q

lijvfd

a95zcx

1aevc6

x0azjt

s3gllx

0srk2c

swti2k

1sq2aa

okz9ss

i7xwws

7ydsg5

j7o26m

ztiv0i